2024年网络安全 软件安全基础、架构组件与安全开发详解

随着数字化的加速推进,网络安全已成为企业和个人不可忽视的核心议题。2024年,软件安全作为网络安全的基础,其重要性愈发凸显。本文将从软件安全基础、网络安全架构组件功能,以及网络与信息安全软件开发三个方面展开详细解析,帮助读者构建全面的安全防护体系。

一、软件安全基础:构建防护的基石

软件安全是网络安全的起点,涉及从设计到部署的全生命周期安全实践。2024年的软件安全基础主要包括以下几个方面:

- 安全编码原则:开发人员需遵循最小权限、输入验证、加密存储等原则,避免常见漏洞如SQL注入、跨站脚本(XSS)和缓冲区溢出。例如,使用参数化查询替代字符串拼接,可有效防止注入攻击。

- 威胁建模:在软件设计阶段,通过STRIDE等模型识别潜在威胁,并制定缓解措施。这有助于提前发现安全风险,降低后期修复成本。

- 代码审计与测试:采用静态应用安全测试(SAST)和动态应用安全测试(DAST)工具,结合人工代码审查,确保软件无重大安全缺陷。2024年,人工智能驱动的自动化测试工具正成为趋势,可提升检测效率。

- 依赖管理:软件常依赖第三方库,但其中可能包含漏洞。使用软件组成分析(SCA)工具监控依赖项,并及时更新补丁,是防止供应链攻击的关键。

二、网络安全架构组件功能详解:构建多层防御体系

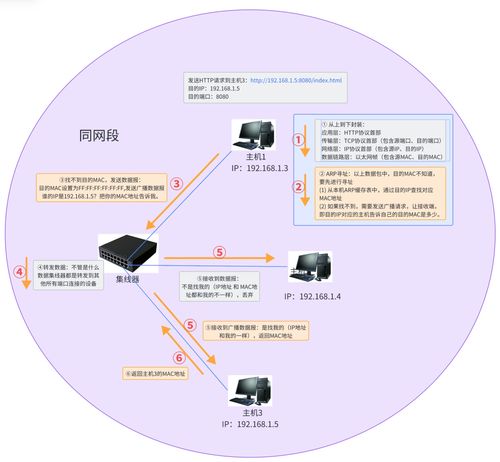

网络安全架构是保护网络资源的框架,其组件协同工作以抵御威胁。2024年,常见的组件及其功能包括:

- 防火墙:作为第一道防线,防火墙通过规则控制网络流量,阻止未授权访问。下一代防火墙(NGFW)集成了入侵防御系统(IPS)和应用感知功能,可深度检测流量。

- 入侵检测与防御系统(IDS/IPS):IDS监控网络异常并发出警报,而IPS可主动拦截攻击。例如,基于行为的检测可识别零日漏洞利用。

- 身份与访问管理(IAM):通过多因素认证(MFA)和角色基于访问控制(RBAC),确保只有授权用户能访问资源。在云环境中,IAM是防止数据泄露的核心。

- 加密与VPN:使用TLS/SSL加密数据传输,并通过虚拟专用网络(VPN)创建安全隧道,保护远程访问。2024年,量子安全加密正成为研究热点,以应对未来计算威胁。

- 安全信息与事件管理(SIEM):收集和分析日志数据,提供实时威胁检测和响应。结合人工智能,SIEM系统可自动化事件处理,缩短响应时间。

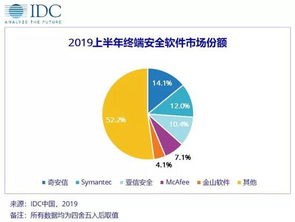

- 终端安全:包括反病毒软件、端点检测与响应(EDR)工具,保护设备免受恶意软件侵害。随着远程办公普及,终端安全的重要性日益提升。

这些组件共同构成纵深防御策略,确保即使一层被突破,其他层仍能提供保护。

三、网络与信息安全软件开发:集成安全于开发流程

在网络与信息安全领域,软件开发必须融入安全思维,即“安全左移”。2024年,相关实践包括:

- DevSecOps:将安全集成到DevOps流程中,通过自动化工具在CI/CD管道中执行安全测试。例如,在代码提交时触发SAST扫描,确保问题早发现、早修复。

- 安全开发框架:采用OWASP Top 10等指南,指导开发人员避免常见漏洞。使用安全开发工具包(SDK)和API安全网关,增强应用程序的韧性。

- 云原生安全:随着云计算的普及,开发需关注容器安全(如使用Docker和Kubernetes时的镜像扫描)和无服务器架构的风险管理。

- 隐私保护设计:遵循GDPR等法规,在软件中嵌入隐私功能,如数据匿名化和用户同意管理。2024年,人工智能伦理和可解释性也成为开发重点。

- 应急响应集成:开发阶段即规划应急响应流程,确保软件在遭受攻击时能快速恢复。例如,集成备份和灾难恢复机制。

2024年的网络安全要求软件安全基础扎实、架构组件协同高效,且开发过程全程融入安全。通过综合这些要素,组织可构建强大的防御体系,应对日益复杂的网络威胁。建议企业定期培训员工、更新技术栈,并采用基于风险的防御策略,以保持领先优势。

如若转载,请注明出处:http://www.ftglhl.com/product/19.html

更新时间:2026-01-15 13:47:35