内网安全 融合域信息收集、凭证获取与高级分析的应用实践

在当今高度互联的企业环境中,内网安全已成为网络与信息安全体系的核心支柱。攻击者一旦突破边界防御,内网便成为其横向移动、权限提升和数据窃取的主要战场。因此,构建纵深防御体系,特别是在软件开发阶段就融入主动防御与态势感知能力,至关重要。本文将以域信息收集、网络凭证获取与分析为主线,探讨如何综合利用各类工具与技术进行内网安全实践,并简要涉及移动安全(Android)与相关软件开发。

一、域信息收集:内网侦察的基础

域信息收集是内网渗透测试与安全评估的第一步,目标是全面绘制网络拓扑、识别关键资产(如域控制器、文件服务器、应用服务器)以及理清用户、组、计算机之间的信任关系。传统方法包括使用net命令、PowerShell(如Get-AD*模块)以及LDAP查询。自动化、隐蔽且高效的工具能极大提升效率。

在此,BloodHound 脱颖而出。它通过图形化方式,直观展示Active Directory环境中用户、组、计算机、权限及信任关系,并利用图论算法自动分析出最可能实现域控权限提升或横向移动的攻击路径。其采集器(如SharpHound)可运行于已获取权限的Windows主机上,收集数据并生成JSON文件,再导入BloodHound进行分析。在软件开发中,可以借鉴其数据采集与分析思想,构建内部的身份与访问管理(IAM)可视化监控平台。

二、应用网络凭证的获取与利用

在域环境中,凭证(用户名/密码、哈希、票据)是权限的载体。攻击者常通过内存导出(如Mimikatz)、网络嗅探、凭证转储等方式获取凭证,进而进行“传递哈希”(Pass-the-Hash)或“传递票据”(Pass-the-Ticket)攻击。

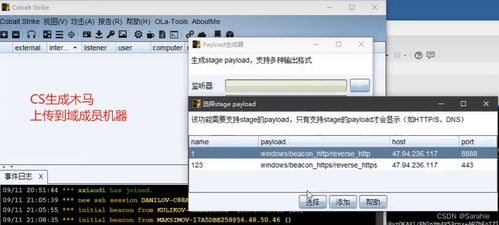

Cobalt Strike (CS) 作为一款成熟的渗透测试框架,其插件生态极大地扩展了凭证获取与利用能力。例如:

- 凭证收集:内置的logonpasswords命令(调用Mimikatz)可提取内存中的明文密码、哈希及Kerberos票据。

- 插件扩展:社区开发的众多插件可以进一步自动化或增强凭证获取、权限维持、横向移动等操作。例如,一些插件可以更隐蔽地执行DCSync攻击以获取域内所有用户的哈希,或自动化进行BloodHound数据收集与上传。

- 会话管理与代理:CS的Beacon为攻击者提供了稳定的控制通道,所有凭证操作可在受控会话中隐蔽进行。

在防御视角,安全软件开发应重点关注:

- 凭证保护:推行LAPS(本地管理员密码解决方案)、实施Credential Guard、强制使用强认证(如智能卡)、定期轮换凭证。

- 异常检测:监控异常登录行为(如非工作时间、陌生地理位置)、大量的Kerberos票据请求(特别是AS-REP Roasting或Kerberoasting攻击特征)、以及Mimikatz等工具的进程创建或内存访问行为。

- 软件开发集成:在应用开发中,避免硬编码凭证,使用安全的秘密管理服务(如HashiCorp Vault, AWS Secrets Manager),并对API密钥、服务账户凭证进行生命周期管理。

三、移动安全(Android)的交叉考量

内网安全的边界正在扩展到移动设备。企业员工使用Android设备接入内网邮箱、VPN或业务应用已成为常态。因此:

- 设备作为入口点:配置不当或存在漏洞的Android设备可能成为攻击者进入内网的跳板。攻击者可能通过恶意应用(APP)、网络钓鱼或利用系统漏洞获取设备控制权,进而窃取存储的VPN凭证、企业应用令牌或通过设备发起的内部网络访问。

- 数据与凭证安全:Android应用若不安全地存储认证令牌、会话Cookie或敏感数据,一旦设备丢失或遭恶意软件入侵,将直接威胁内网安全。开发时需遵循OWASP MASVS(移动应用安全验证标准)。

- 统一端点管理:内网安全策略应包含移动设备管理(MDM/EMM),确保合规设备才能接入,并能远程擦除丢失设备上的企业数据。

四、网络与信息安全软件开发的融合实践

真正的内网安全需要“原生安全”的软件开发理念:

- 威胁建模:在软件设计初期,就应考虑其部署在内网环境可能面临的威胁,如凭证窃取、横向移动、数据泄露等,并设计相应的防护措施。

- 安全特性开发:开发内部使用的安全工具,如:

- 轻量级资产与关系发现引擎:自动、持续地扫描和发现内网资产、服务及它们之间的依赖关系。

- 凭证滥用模拟与检测平台:模拟传递哈希、票据等攻击行为,用于测试防御措施的有效性,并基于此生成检测规则。

- 自动化BloodHound数据收集与分析告警系统:定期自动运行采集器,分析新产生的攻击路径,并及时向安全团队告警。

- API与集成安全:确保安全工具自身的API安全,防止被攻击者利用。与SIEM、SOAR平台集成,实现自动化事件响应。

- 安全左移:在DevSecOps流程中,集成静态/动态应用安全测试(SAST/DAST),并对第三方组件(如CS插件、开源库)进行安全审查。

内网安全是一个动态、立体的攻防对抗领域。从基础的域信息收集(BloodHound),到深入的凭证操作与利用(Cobalt Strike及插件),再到扩展的移动终端(Android)安全,最后回归到构建安全能力的本源——安全软件开发。未来的趋势是将攻击者的工具链(如信息收集、凭证分析、路径发现)转化为防御者的自动化监控、检测与响应能力,实现从“被动防护”到“主动防御”再到“智能预测”的演进。只有将安全思维、工具与实践深度融入网络架构与软件开发的每一个环节,才能构筑起真正有韧性的内网安全防线。

如若转载,请注明出处:http://www.ftglhl.com/product/28.html

更新时间:2026-01-15 15:44:57